Uma VPN (Virtual Private Network) é uma rede na qual a conectividade do usuário a múltiplos sites é ofertada numa infra-estrutura compartilhada com as mesmas políticas administrativas de uma rede privativa. A trajetória entre dois sistemas numa VPN e as características daquela trajetória podem também ser determinadas (no todo ou em parte) pelas políticas. Se um sistema numa particular VPN poderá se comunicar com outros sistemas fora da VPN é também uma questão de política.

Numa VPN MPLS, uma VPN consiste em geral de um conjunto de sites que são interconectados por meio de uma rede núcleo MPLS do provedor, porém é possível aplicar diferentes políticas a diferentes sistemas que estão localizados no mesmo site.

Um dado conjunto de sistemas pode estar em uma ou mais VPNs. Uma VPN pode consistir de sites (ou sistemas) que são todos de uma mesma empresa (Intranet) ou de diferentes empresas (Extranet); pode consistir de sites (ou sistemas) que se conectam ao mesmo backbone do provedor de serviço ou a backbones de outro provedor de serviço.

VPNs baseadas em MPLS são criadas na Camada 3 e são baseadas no modelo de pares (peer model), permitindo maior escalabilidade e facilidade de implementação e gerenciamento do que VPNs convencionais. Além disso, serviços de valor adicionado podem ser facilmente ofertados numa VPN MPLS porque o backbone do provedor de serviço reconhece cada VPN MPLS como um rede IP sem conexão e segura.

Características das VPNs MPLS:

- MP-BGP é usado para codificar endereços IP do usuário de forma a garantir privacidade das VPNs

- Cada rota de usuário tem um MPLS Label associado atribuído pelo roteador PE que originou a rota

- Mecanismos de MPLS CoS e QoS para prover serviços diferenciados para os pacotes do usuário

- Os enlaces entre os roteadores PE e CE usam encaminhamento IP (IP Forwarding) padrão

- Uma Intranet é um conjunto de sites que pertencem à mesma empresa

- Uma Extranet é um conjunto de sites que pertencem a várias empresas; um site pode pertencer a mais de uma VPN; Intranets e Extranets são consideradas VPNs.

Uma VPN é uma rede corporativa apoiada numa infra-estrutura pública compartilhada, empregando a mesma segurança, gerenciamento e políticas de desempenho aplicadas numa rede privada. VPNs são uma infra-estrutura WAN alternativa que substitui ou aumenta redes privadas existentes que utilizam linhas dedicadas ou redes Frame Relay/ATM proprietárias.

VPNs não mudam intrinsecamente os requisitos WAN, tais como suporte a múltiplos protocolos, alta confiabilidade e escalabilidade, mas ao invés disso, preenchem esses requisitos de uma maneira mais eficiente economicamente e com grande flexibilidade.

VPNs são divididas em três categorias, cada uma com diferentes características de segurança e gerenciamento de largura de banda:

- Acesso remoto (remote access) – conectam usuários móveis e escritórios pequenos remotos com uma quantidade de tráfego pequena para a rede corporativa

- Intranet – conecta locais fixos, filiais e escritórios em casa pertencentes a uma WAN corporativa

- Extranet – estende o acesso limitado aos recursos computacionais corporativos aos parceiros de negócios, tais como fornecedores e usuários, habilitando o acesso à informação compartilhada

URL para informações complementares:

http://www.cisco.com/warp/public/cc/sol/mkt/ent/vpnet/prodlit/vpn21_rg.htm

http://www.cisco.com/univercd/cc/td/doc/cisintwk/intsolns/vpn_soln/vpdnover.htm

VANTAGENS

As vantagens de uma VPN para uma corporação são as seguintes:

- Custo mais baixo do que redes privadas – reduz o custo de operação, equipamento de backbone e reduz a largura de banda da rede de transporte

- Flexibilidade maior – permite aproveitar a economia da Internet dando maior flexibilidade às mudanças necessárias para acompanhar a demanda e a evolução dos negócios

- Menor esforço de gerenciamento – VPN é mais simples de operar e gerenciar do que uma rede privada proprietária; as empresas podem direcionar seus recursos para o negócio da empresa e não desperdiçar com operação e gerenciamento de rede

- Simplicidade de topologia de rede – a utilização de um backbone IP elimina os circuitos virtuais permanentes (CVPs) estáticos associados a protocolos orientados à conexão, tais como Frame Relay e ATM, permitindo criar uma rede com maior conectividade e menores custo e complexidade

Os elementos essenciais de uma VPN são:

- Escalabilidade da Plataforma – todos os elementos precisam ser escaláveis desde um pequeno escritório até a maior configuração da empresa; possibilidade de adaptação da VPN às necessidades de conectividade e mudança de largura de banda

- Segurança e Auditoria – recursos como tunelamento, encriptação, autenticação de pacotes, controle de acesso e autenticação de usuário, firewall, detecção de intrusos e auditoria ativa são essenciais para a segurança de perímetro para uma VPN

- Serviços VPN – gerenciamento de largura de banda e funções QoS tais como enfileiramento, prevenção de congestionamento da rede, modelamento de tráfego e serviços de roteamento usando protocolos EIGRP, OSPF e BGP

- Gerenciamento – políticas de gerenciamento de largura de banda e reforço de segurança e monitoração da rede

A utilização de infra-estrutura de rede WAN compartilhada coloca problemas de segurança bastante complexos. As empresas precisam garantir que suas VPNs são seguras contra ataques maliciosos, tentativas de invasão e de acesso não autorizado. Para uma adequada proteção da VPN devemos ter:

- Túneis e Encriptação – túneis criptografados protegem dados de serem interceptados e vistos por usuários não autorizados e executam encapsulamento multiprotocolo, se necessário; túneis fornecem conexões lógicas ponto-a-ponto através de uma rede IP sem conexão, possibilitando aplicações seguras; encriptação é aplicada à conexão de tunelamento para torná-los legíveis apenas para enviadores e recebedores autorizados; VPNs Cisco podem usar IP Security (IPSec), Layer 2 Tunneling Protocol (L2TP), Generic Routing Encapsulation (GRE) para suporte a tunelamento, bem como encriptação com algoritmos Data Encryption Standard (DES), 3DES e 40/128-bit RC4 para Microsoft Point-to-Point Encryption (MPPE); além disso, suporta certificação Verisign e Entrust

- Autenticação de pacotes – a integridade dos dados numa rede compartilhada é também um requisito de segurança; numa rede insegura, pacotes podem ser interceptados e seu conteúdo alterado; autenticação de pacotes protege contra esse tipo de violação de segurança, por meio de cabeçalhos adicionais ao pacote IP para garantir sua integridade; além disso, podem ser usados componentes do IPSec: Authentication Header (AH), Encapsulation Security Protocol (ESP) e algoritmos padrões como Message Digest 5 (MD5) e Secure Hash Algorithm (SHA)

- Firewall e Detecção de intrusos – firewall monitora tráfego que cruza o perímetro da rede e impõe restrições de acordo com uma política de segurança, além de proteger contra ataques de rede como Denial of Service (fora de serviço); sistemas de detecção de intrusos como Cisco NetRanger operam em conjunto com firewall analisando o conteúdo e contexto dos pacotes para determinar se o tráfego é autorizado; para verificar se a política de segurança está sendo cumprida no âmbito da rede corporativa, o Cisco NetSonar varre a rede para identificar riscos de segurança em potencial

- Autenticação de usuário – apenas usuários autorizados devem ter acesso aos recursos da rede, enquanto os não autorizados devem ser banidos; as soluções VPN da Cisco usam as facilidades AAA (Authentication, Authorization, Accounting), importantes nas aplicações de acesso remoto e Extranet, suportando Remote Access Dial-In User Service (RADIUS) e Terminal Access Controller Access Control System Plus (TACACS+)

Uma VPN deve assegurar uso eficiente de largura de banda e desempenho confiável para dados importantes. A natureza do tráfego de dados, devido à sua característica de rajadas, tende a deixar ociosos os enlaces por alguns períodos de tempo e em outros momentos cria congestionamentos pelo envio excessivo de pacotes de uma só vez.

Qualidade de Serviço (Quality of Service – QoS) é a capacidade da rede de atribuir recursos a aplicações de missão crítica e sensíveis a atraso, enquanto limita recursos comprometidos com tráfego de baixa prioridade. Componentes de gerenciamento de largura de banda/QoS aplicáveis às VPNs nas camadas 2 e 3 incluem:

- Classificação de pacotes – fornece os fundamentos para políticas de classificação de tráfego e gerenciamento de largura de banda na VPN.

- Policiamento e Modelamento de tráfego – Cisco Commited Access Rate (CAR) e Generic Traffic Shaping (GTS) permitem que aplicações de prioridade maior recebam largura de banda adequada, enquanto limitam o uso de aplicações de baixa prioridade.

- Prevenção de congestionamento e gerenciamento de filas – Cisco Weighted Fair Queuing (WFQ) permite gerência de congestionamento e atribuição de largura de banda a usuários específicos; Weighted Random Early Detection (WRED) previne congestionamento na VPN.

ARQUITETURAS VPN

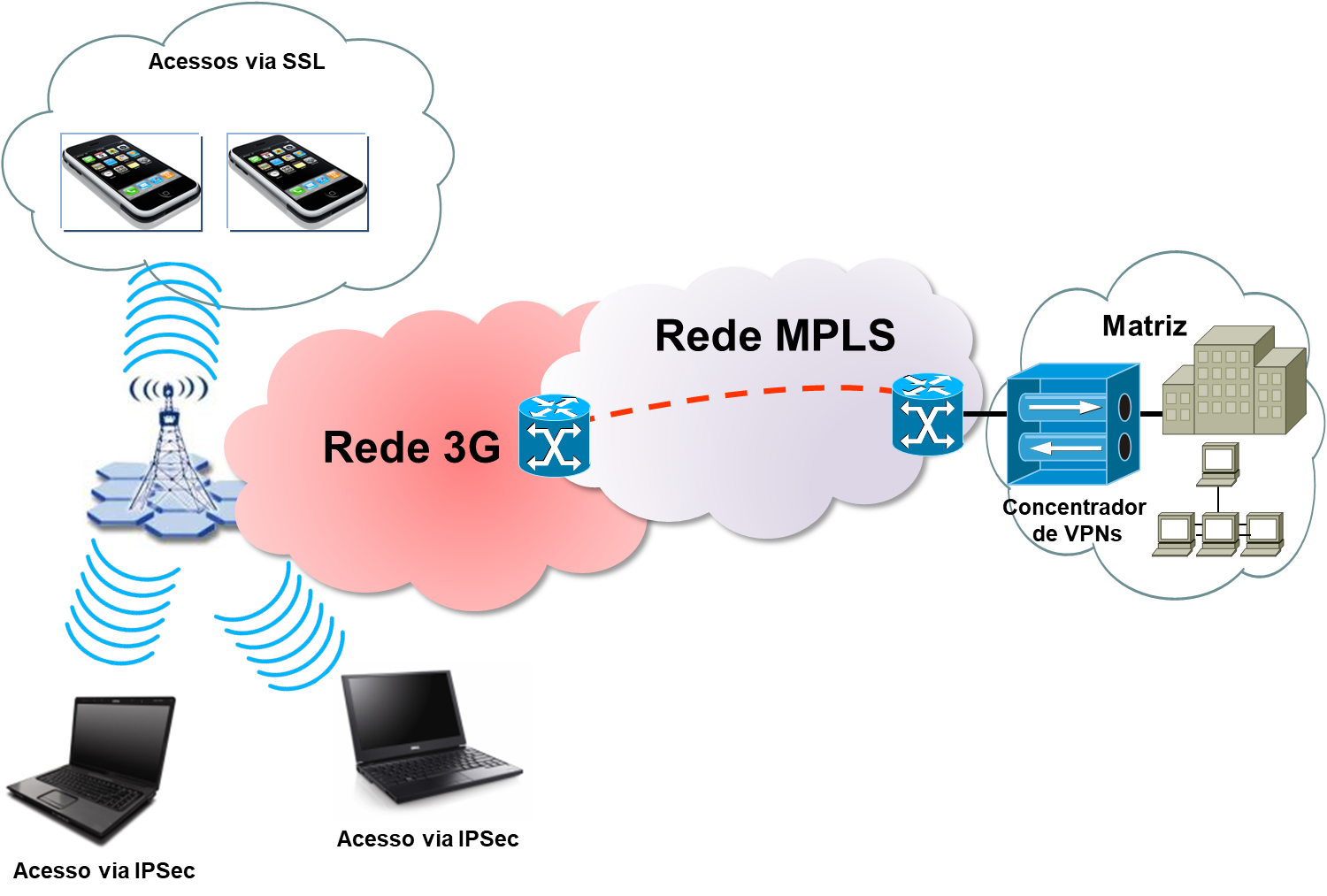

REDES 3G/4G

Os acessos 3G/4G são ideais para as Empresas que possuem diversos vendedores ou técnicos remotos, espalhados pelo Brasil e precisa conectá-los ao banco de dados da sua matriz.

Com isso esses profissionais poderão acessar essas informações através dos seus smartphones, netbooks ou notebooks.

Para isso eles deverão estabelecer uma VPN do seu dispositivo móvel até o concentrador de VPNs na matriz. Esse tipo de acesso móvel pode ter as seguintes características:

1.É uma VPN do tipo Client-Based. Pode ser estabelecida de duas formas: IPSEC ou SSL.

2.Tratado-se de um acesso via IPSec, ele é caracterizado por um software, as vezes o cliente deve adquirir licenças do software de criptografia para poder estabelecer a VPN, mas pode ser feito através de uma conexão dial-up no Windows ou Linux.

3.Todos acessos móveis (IPSec ou SSL) não trabalham com classes de serviço. Nesta forma de acesso, não existirá suporte a nenhum mecanismo de QoS, o tráfego será caracterizado como best effort.

4.A funcionalidade de acesso móvel 3G será suportada para a rede MPLS somente para acessos conectados à rede da Claro, com APN específica.

5.A VPN móvel poderá também ser estabelecida através de SSL, onde a sessão é formada a partir do browser, não sendo necessária a utilização de um programa do tipo Client-Based. Ao acessar uma determinada URL, é estabelecida a VPN através do protocolo HTTPS/TLS/SSL.

VPN DE ACESSO REMOTO

VPNs de acesso remoto estendem as facilidades da rede corporativa a usuários remotos em geral. Os usuários poderão se conectar às Intranets ou Extranets quando e como quiserem.

Métodos de acesso são flexíveis – discagem assíncrona, ISDN, DSL (Digital Subscriber Line), cabo e móvel sem fio (wireless) são tecnologias suportadas na plataforma VPN.

Numa arquitetura VPN de acesso remoto, tunelamento e encriptação podem ser iniciados no cliente PC discado ou no NAS (Network Access Server). No primeiro caso, o túnel criptografado é estabelecido no cliente, usando IPSec, L2TP ou PPTP, com a vantagem da inteligência da VPN residir no Customer Premise Equipment (CPE) e assim a “última milha” do cliente é segura.

No caso do NAS, não existem requisitos especiais no software do cliente. O usuário remoto disca para o POP (Ponto de Presença) do provedor de serviço usando uma conexão PPP, é autenticado pelo provedor do serviço e inicia um túnel seguro do POP até a rede corporativa onde o usuário é novamente autenticado. A desvantagem é que o trecho entre o cliente e o POP não é seguro.

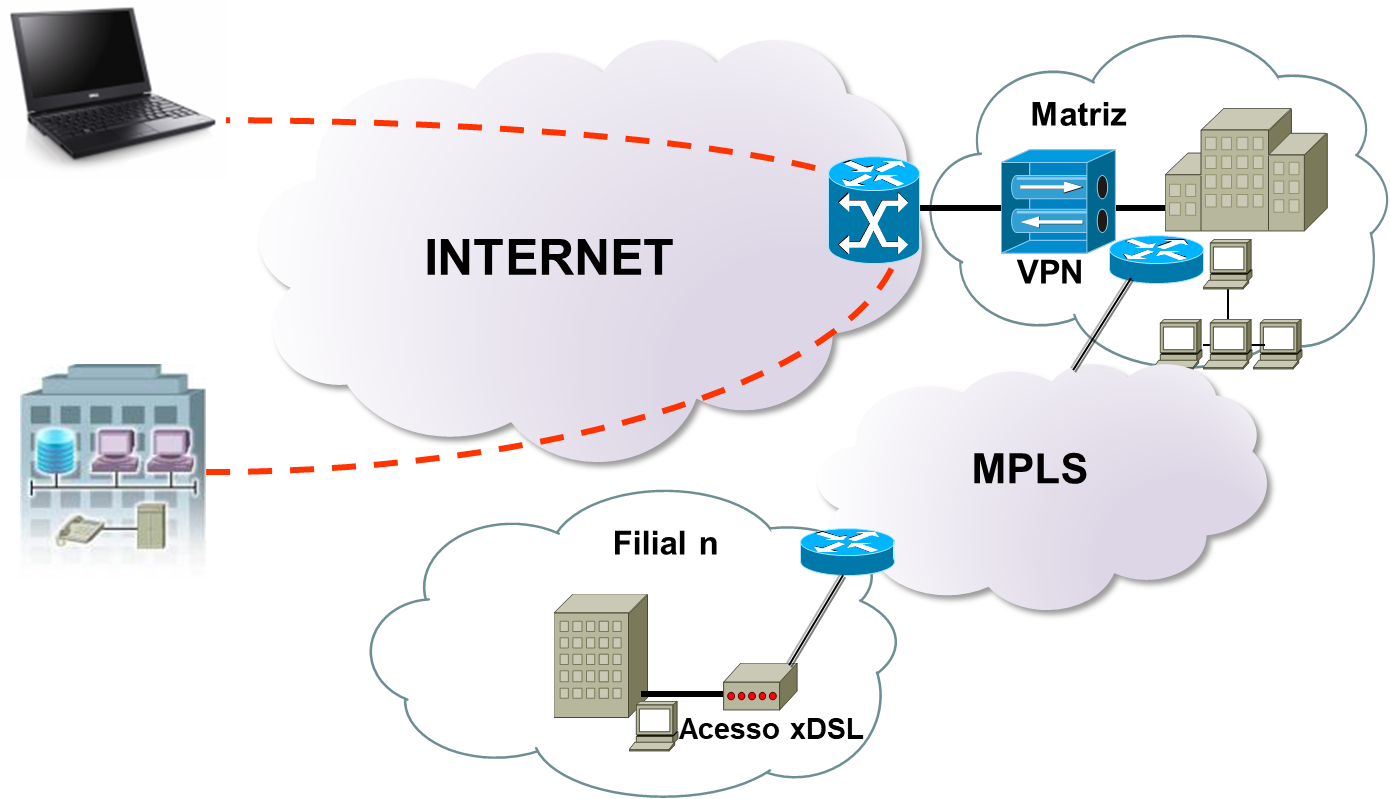

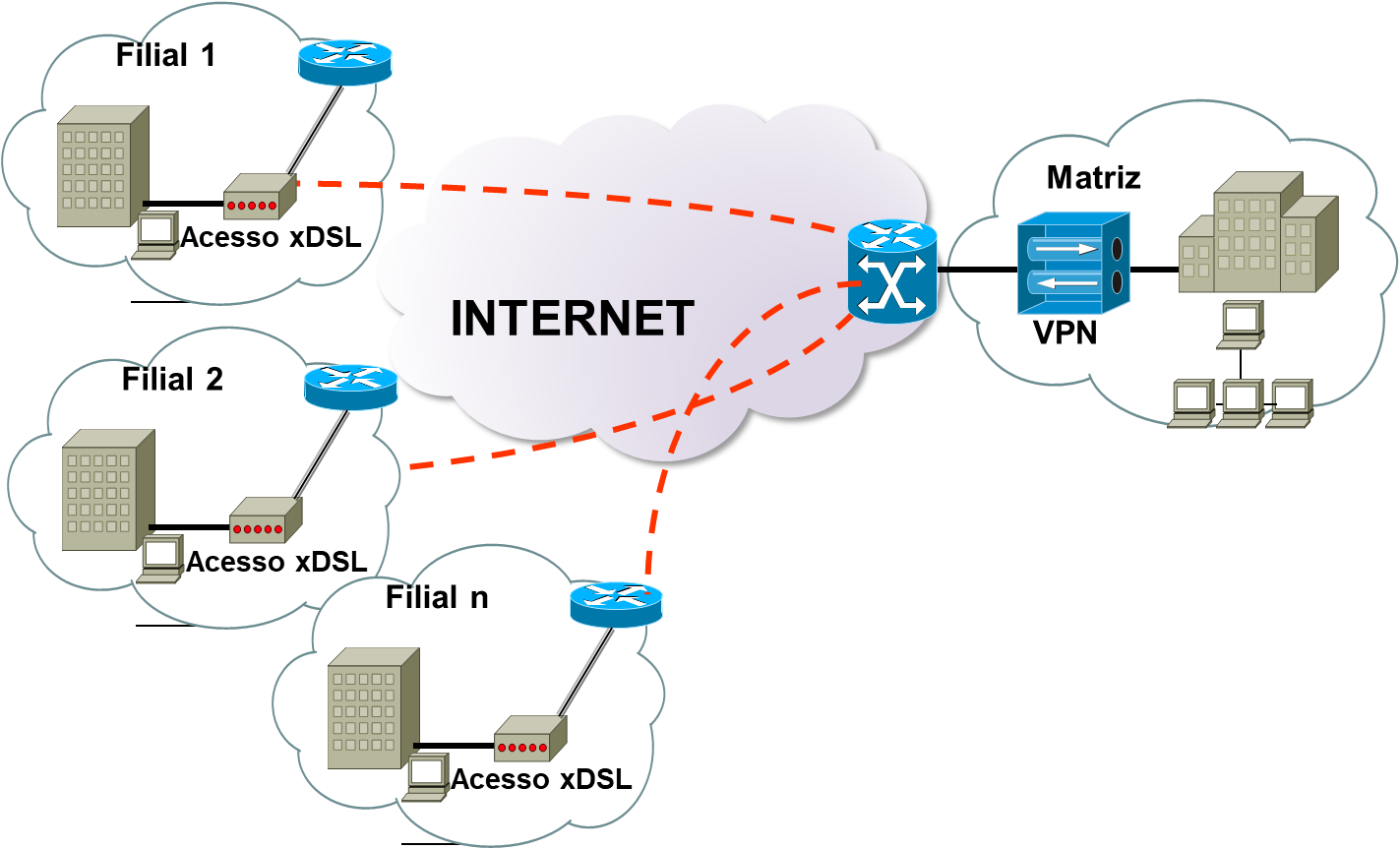

VPN INTRANET

VPNs Intranet substituem as linhas privadas ou outra infra-estrutura de WAN por infra-estrutura de rede compartilhada como a Internet ou fornecida por provedores de serviço, tais como redes IP, Frame Relay, ATM ou MPLS. VPNs Intranet usam IPSec ou GRE para a criação de túneis seguros através da rede. Quando a Internet é usada, é preciso lembrar que não é garantida a QoS, embora os custos sejam mais baixos.

Para que as filiais possam acessar uma aplicação na Matriz a partir do acesso INTERNET, basta que a matriz tenha um concentrador VPN. Isso fica muito em conta para uma rede de farmácias ou de postos de gasolina, lembrando que não é adequado/homologado a utilização destes acessos para fazer TEF – Trasferencia Eletronica de Fundos.

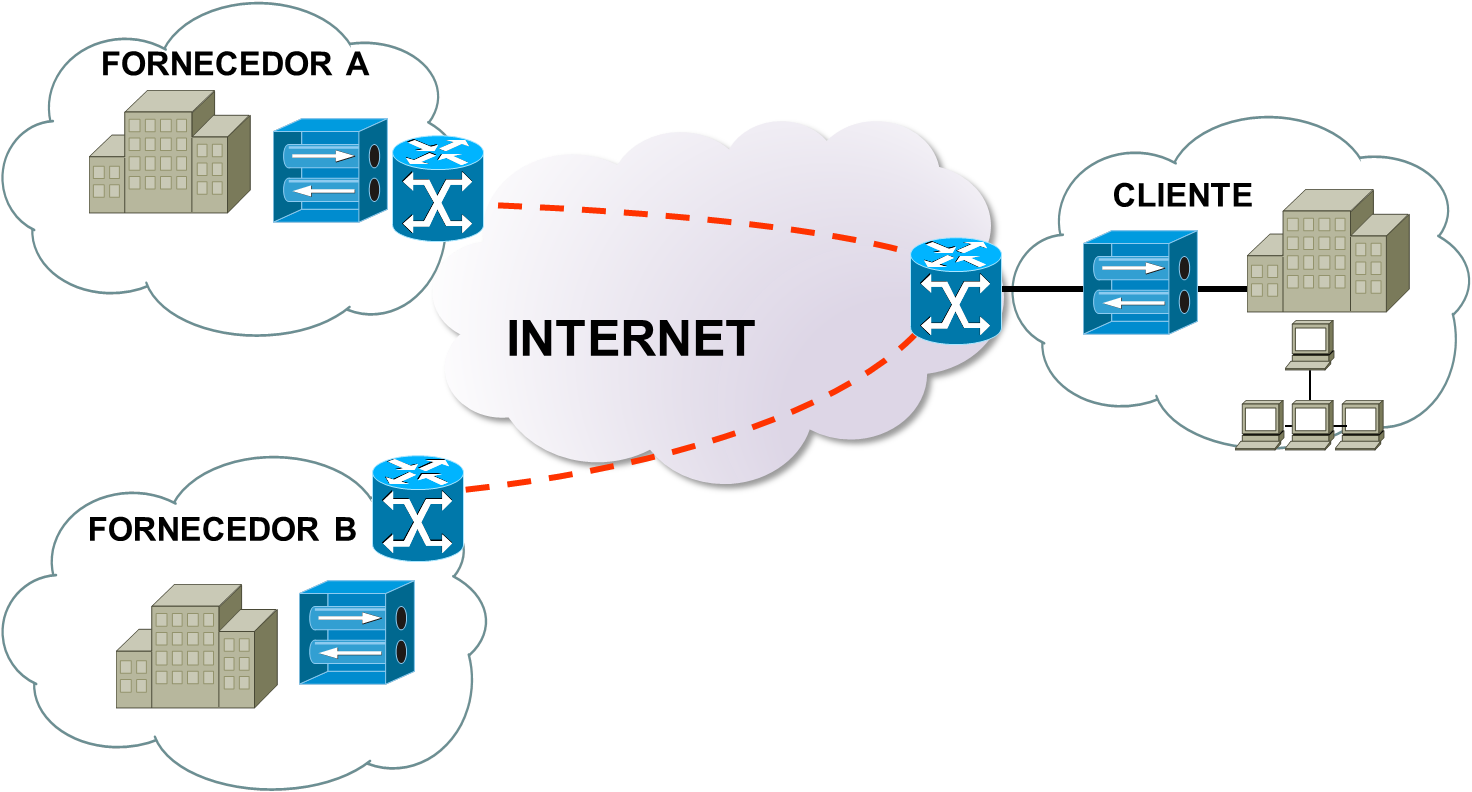

VPN EXTRANET

Devido a complexidade de soluções proprietárias, muitas corporações não estendem a conectividade a seus parceiros. Com VPN Extranet é possível fazer isso usando a mesma arquitetura e protocolos utilizados na implementação de VPNs Intranet e VPNs de acesso remoto. A diferença básica é que a permissão de acesso aos usuários Extranet é obtida uma vez conectados à rede de seus parceiros.

URLs para informações complementares:

http://www.cisco.com/univercd/cc/td/doc/product/rtrmgmt/vpnsc/mpls/1_1/api_doc/appgloss.htm

http://www.cisco.com/univercd/cc/td/doc/product/rtrmgmt/vpnsc/mpls/1_1/user_ref/vpncons.htm

http://www.cisco.com/warp/public/cc/sol/mkt/ent/vpne/prodlit/cpvpn_rg.htm

http://www.cisco.com/warp/public/779/largeent/issues/vpn/index.html

OPERADORA DE TELECOMUNICAÇÕES

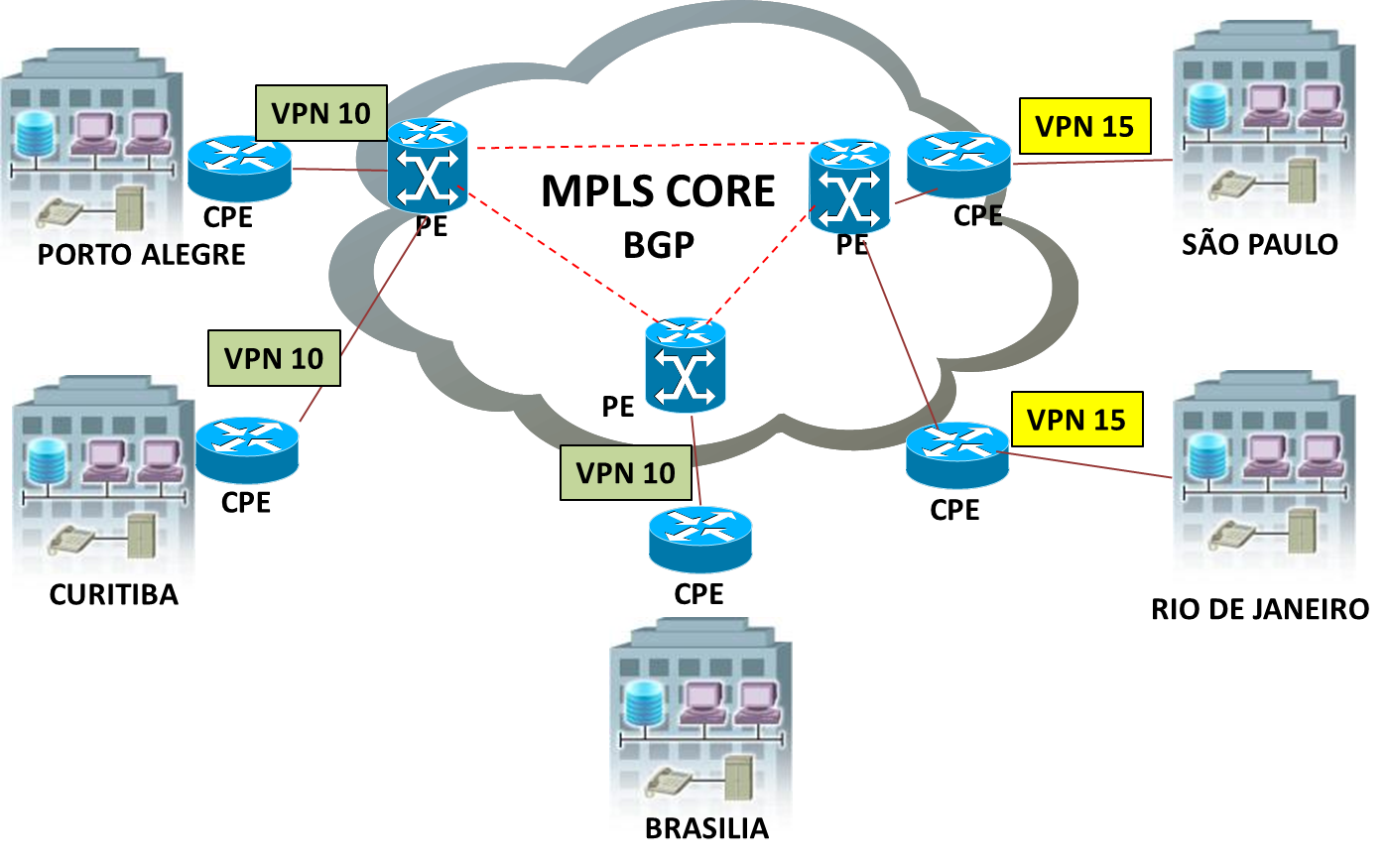

Na figura acima, cada usuário de VPN tem a visão de sua VPN como se fosse uma rede privada comunicando seus sites, embora seu tráfego esteja atravessando a infra-estrutura de uma rede pública e esteja compartilhando esta infra-estrutura com outros usuários.

O provedor do serviço tem uma visão mais abrangente e diferente da visão de cada usuário. Na figura temos 2 usuários, cada uma com sua VPN, embora cada usuário possa ter mais de uma VPN. Na borda da rede do provedor do serviço estão os roteadores de borda do provedor (Provider Edge Routers – PEs). Dentro da rede do provedor existem outros roteadores quando necessários (normalmente chamados P routers) que se comunicam entre si e com os PEs via Border Gateway Protocol-Multiprotocol (MP-BGP). Neste modelo o provedor de serviço só precisa fornecer os enlaces entre os PEs e os CEs (Customer Edge Routers).

Os PEs mantêm tabelas de roteamento separadas chamadas VPN Routing and Forwarding Tables (VRFs). As VRFs contêm somente as rotas para os sites de VPN diretamente conectados.

Os benefícios de uma VPN baseada em MPLS são os seguintes:

- Uma plataforma para ofertar serviços de valor adicionado em IP rapidamente, inclusive Intranets, Extranets, voz, multimídia e comércio na rede

- Privacidade e Segurança igual a uma VPN de camada 2, restringindo a distribuição das rotas das VPNs somente para os roteadores que são membros da VPN e usando MPLS para encaminhamento

- Integração suave com Intranets do usuário

- Escalabilidade crescente com milhares de sites por VPN e centenas de milhares de VPNs por provedor de serviço

- Suporte a múltiplas IP CoS (Class of Service) dentro de uma VPN, bem como prioridades entre VPNs

- Fácil gerenciamento da comunidade de VPN e rápida oferta de novas VPNs

- Conectividade plena e escalável para Intranets e Extranets estendidas que englobam múltiplos negócios

URL para informações complementares:

http://www.cisco.com/univercd/cc/td/doc/product/rtrmgmt/vpnsc/mpls/1_1/user_gd/vpn_ug1.htm

Uma VPN (Virtual Private Network) é uma rede na qual a conectividade do usuário a múltiplos sites é ofertada numa infra-estrutura compartilhada com as mesmas políticas administrativas de uma rede privativa. A trajetória entre dois sistemas numa VPN e as características daquela trajetória podem também ser determinadas (no todo ou em parte) pelas políticas. Se um sistema numa particular VPN poderá se comunicar com outros sistemas fora da VPN é também uma questão de política.

Numa VPN MPLS, uma VPN consiste em geral de um conjunto de sites que são interconectados por meio de uma rede núcleo MPLS do provedor, porém é possível aplicar diferentes políticas a diferentes sistemas que estão localizados no mesmo site.

Um dado conjunto de sistemas pode estar em uma ou mais VPNs. Uma VPN pode consistir de sites (ou sistemas) que são todos de uma mesma empresa (Intranet) ou de diferentes empresas (Extranet); pode consistir de sites (ou sistemas) que se conectam ao mesmo backbone do provedor de serviço ou a backbones de outro provedor de serviço.

VPNs baseadas em MPLS são criadas na Camada 3 e são baseadas no modelo de pares (peer model), permitindo maior escalabilidade e facilidade de implementação e gerenciamento do que VPNs convencionais. Além disso, serviços de valor adicionado podem ser facilmente ofertados numa VPN MPLS porque o backbone do provedor de serviço reconhece cada VPN MPLS como um rede IP sem conexão e segura.

Características das VPNs MPLS:

- MP-BGP é usado para codificar endereços IP do usuário de forma a garantir privacidade das VPNs

- Cada rota de usuário tem um MPLS Label associado atribuído pelo roteador PE que originou a rota

- Mecanismos de MPLS CoS e QoS para prover serviços diferenciados para os pacotes do usuário

- Os enlaces entre os roteadores PE e CE usam encaminhamento IP (IP Forwarding) padrão

- Uma Intranet é um conjunto de sites que pertencem à mesma empresa

- Uma Extranet é um conjunto de sites que pertencem a várias empresas; um site pode pertencer a mais de uma VPN; Intranets e Extranets são consideradas VPNs.

Uma VPN é uma rede corporativa apoiada numa infra-estrutura pública compartilhada, empregando a mesma segurança, gerenciamento e políticas de desempenho aplicadas numa rede privada. VPNs são uma infra-estrutura WAN alternativa que substitui ou aumenta redes privadas existentes que utilizam linhas dedicadas ou redes Frame Relay/ATM proprietárias.

VPNs não mudam intrinsecamente os requisitos WAN, tais como suporte a múltiplos protocolos, alta confiabilidade e escalabilidade, mas ao invés disso, preenchem esses requisitos de uma maneira mais eficiente economicamente e com grande flexibilidade.

VPNs são divididas em três categorias, cada uma com diferentes características de segurança e gerenciamento de largura de banda:

- Acesso remoto (remote access) – conectam usuários móveis e escritórios pequenos remotos com uma quantidade de tráfego pequena para a rede corporativa

- Intranet – conecta locais fixos, filiais e escritórios em casa pertencentes a uma WAN corporativa

- Extranet – estende o acesso limitado aos recursos computacionais corporativos aos parceiros de negócios, tais como fornecedores e usuários, habilitando o acesso à informação compartilhada

URL para informações complementares:

http://www.cisco.com/warp/public/cc/sol/mkt/ent/vpnet/prodlit/vpn21_rg.htm

http://www.cisco.com/univercd/cc/td/doc/cisintwk/intsolns/vpn_soln/vpdnover.htm

VANTAGENS

As vantagens de uma VPN para uma corporação são as seguintes:

- Custo mais baixo do que redes privadas – reduz o custo de operação, equipamento de backbone e reduz a largura de banda da rede de transporte

- Flexibilidade maior – permite aproveitar a economia da Internet dando maior flexibilidade às mudanças necessárias para acompanhar a demanda e a evolução dos negócios

- Menor esforço de gerenciamento – VPN é mais simples de operar e gerenciar do que uma rede privada proprietária; as empresas podem direcionar seus recursos para o negócio da empresa e não desperdiçar com operação e gerenciamento de rede

- Simplicidade de topologia de rede – a utilização de um backbone IP elimina os circuitos virtuais permanentes (CVPs) estáticos associados a protocolos orientados à conexão, tais como Frame Relay e ATM, permitindo criar uma rede com maior conectividade e menores custo e complexidade

Os elementos essenciais de uma VPN são:

- Escalabilidade da Plataforma – todos os elementos precisam ser escaláveis desde um pequeno escritório até a maior configuração da empresa; possibilidade de adaptação da VPN às necessidades de conectividade e mudança de largura de banda

- Segurança e Auditoria – recursos como tunelamento, encriptação, autenticação de pacotes, controle de acesso e autenticação de usuário, firewall, detecção de intrusos e auditoria ativa são essenciais para a segurança de perímetro para uma VPN

- Serviços VPN – gerenciamento de largura de banda e funções QoS tais como enfileiramento, prevenção de congestionamento da rede, modelamento de tráfego e serviços de roteamento usando protocolos EIGRP, OSPF e BGP

- Gerenciamento – políticas de gerenciamento de largura de banda e reforço de segurança e monitoração da rede

A utilização de infra-estrutura de rede WAN compartilhada coloca problemas de segurança bastante complexos. As empresas precisam garantir que suas VPNs são seguras contra ataques maliciosos, tentativas de invasão e de acesso não autorizado. Para uma adequada proteção da VPN devemos ter:

- Túneis e Encriptação – túneis criptografados protegem dados de serem interceptados e vistos por usuários não autorizados e executam encapsulamento multiprotocolo, se necessário; túneis fornecem conexões lógicas ponto-a-ponto através de uma rede IP sem conexão, possibilitando aplicações seguras; encriptação é aplicada à conexão de tunelamento para torná-los legíveis apenas para enviadores e recebedores autorizados; VPNs Cisco podem usar IP Security (IPSec), Layer 2 Tunneling Protocol (L2TP), Generic Routing Encapsulation (GRE) para suporte a tunelamento, bem como encriptação com algoritmos Data Encryption Standard (DES), 3DES e 40/128-bit RC4 para Microsoft Point-to-Point Encryption (MPPE); além disso, suporta certificação Verisign e Entrust

- Autenticação de pacotes – a integridade dos dados numa rede compartilhada é também um requisito de segurança; numa rede insegura, pacotes podem ser interceptados e seu conteúdo alterado; autenticação de pacotes protege contra esse tipo de violação de segurança, por meio de cabeçalhos adicionais ao pacote IP para garantir sua integridade; além disso, podem ser usados componentes do IPSec: Authentication Header (AH), Encapsulation Security Protocol (ESP) e algoritmos padrões como Message Digest 5 (MD5) e Secure Hash Algorithm (SHA)

- Firewall e Detecção de intrusos – firewall monitora tráfego que cruza o perímetro da rede e impõe restrições de acordo com uma política de segurança, além de proteger contra ataques de rede como Denial of Service (fora de serviço); sistemas de detecção de intrusos como Cisco NetRanger operam em conjunto com firewall analisando o conteúdo e contexto dos pacotes para determinar se o tráfego é autorizado; para verificar se a política de segurança está sendo cumprida no âmbito da rede corporativa, o Cisco NetSonar varre a rede para identificar riscos de segurança em potencial

- Autenticação de usuário – apenas usuários autorizados devem ter acesso aos recursos da rede, enquanto os não autorizados devem ser banidos; as soluções VPN da Cisco usam as facilidades AAA (Authentication, Authorization, Accounting), importantes nas aplicações de acesso remoto e Extranet, suportando Remote Access Dial-In User Service (RADIUS) e Terminal Access Controller Access Control System Plus (TACACS+)

Uma VPN deve assegurar uso eficiente de largura de banda e desempenho confiável para dados importantes. A natureza do tráfego de dados, devido à sua característica de rajadas, tende a deixar ociosos os enlaces por alguns períodos de tempo e em outros momentos cria congestionamentos pelo envio excessivo de pacotes de uma só vez.

Qualidade de Serviço (Quality of Service – QoS) é a capacidade da rede de atribuir recursos a aplicações de missão crítica e sensíveis a atraso, enquanto limita recursos comprometidos com tráfego de baixa prioridade. Componentes de gerenciamento de largura de banda/QoS aplicáveis às VPNs nas camadas 2 e 3 incluem:

- Classificação de pacotes – fornece os fundamentos para políticas de classificação de tráfego e gerenciamento de largura de banda na VPN.

- Policiamento e Modelamento de tráfego – Cisco Commited Access Rate (CAR) e Generic Traffic Shaping (GTS) permitem que aplicações de prioridade maior recebam largura de banda adequada, enquanto limitam o uso de aplicações de baixa prioridade.

- Prevenção de congestionamento e gerenciamento de filas – Cisco Weighted Fair Queuing (WFQ) permite gerência de congestionamento e atribuição de largura de banda a usuários específicos; Weighted Random Early Detection (WRED) previne congestionamento na VPN.

ARQUITETURAS VPN

REDES 3G/4G

Os acessos 3G/4G são ideais para as Empresas que possuem diversos vendedores ou técnicos remotos, espalhados pelo Brasil e precisa conectá-los ao banco de dados da sua matriz.

Com isso esses profissionais poderão acessar essas informações através dos seus smartphones, netbooks ou notebooks.

Para isso eles deverão estabelecer uma VPN do seu dispositivo móvel até o concentrador de VPNs na matriz. Esse tipo de acesso móvel pode ter as seguintes características:

1.É uma VPN do tipo Client-Based. Pode ser estabelecida de duas formas: IPSEC ou SSL.

2.Tratado-se de um acesso via IPSec, ele é caracterizado por um software, as vezes o cliente deve adquirir licenças do software de criptografia para poder estabelecer a VPN, mas pode ser feito através de uma conexão dial-up no Windows ou Linux.

3.Todos acessos móveis (IPSec ou SSL) não trabalham com classes de serviço. Nesta forma de acesso, não existirá suporte a nenhum mecanismo de QoS, o tráfego será caracterizado como best effort.

4.A funcionalidade de acesso móvel 3G será suportada para a rede MPLS somente para acessos conectados à rede da Claro, com APN específica.

5.A VPN móvel poderá também ser estabelecida através de SSL, onde a sessão é formada a partir do browser, não sendo necessária a utilização de um programa do tipo Client-Based. Ao acessar uma determinada URL, é estabelecida a VPN através do protocolo HTTPS/TLS/SSL.

VPN DE ACESSO REMOTO

VPNs de acesso remoto estendem as facilidades da rede corporativa a usuários remotos em geral. Os usuários poderão se conectar às Intranets ou Extranets quando e como quiserem.

Métodos de acesso são flexíveis – discagem assíncrona, ISDN, DSL (Digital Subscriber Line), cabo e móvel sem fio (wireless) são tecnologias suportadas na plataforma VPN.

Numa arquitetura VPN de acesso remoto, tunelamento e encriptação podem ser iniciados no cliente PC discado ou no NAS (Network Access Server). No primeiro caso, o túnel criptografado é estabelecido no cliente, usando IPSec, L2TP ou PPTP, com a vantagem da inteligência da VPN residir no Customer Premise Equipment (CPE) e assim a “última milha” do cliente é segura.

No caso do NAS, não existem requisitos especiais no software do cliente. O usuário remoto disca para o POP (Ponto de Presença) do provedor de serviço usando uma conexão PPP, é autenticado pelo provedor do serviço e inicia um túnel seguro do POP até a rede corporativa onde o usuário é novamente autenticado. A desvantagem é que o trecho entre o cliente e o POP não é seguro.

VPN INTRANET

VPNs Intranet substituem as linhas privadas ou outra infra-estrutura de WAN por infra-estrutura de rede compartilhada como a Internet ou fornecida por provedores de serviço, tais como redes IP, Frame Relay, ATM ou MPLS. VPNs Intranet usam IPSec ou GRE para a criação de túneis seguros através da rede. Quando a Internet é usada, é preciso lembrar que não é garantida a QoS, embora os custos sejam mais baixos.

Para que as filiais possam acessar uma aplicação na Matriz a partir do acesso INTERNET, basta que a matriz tenha um concentrador VPN. Isso fica muito em conta para uma rede de farmácias ou de postos de gasolina, lembrando que não é adequado/homologado a utilização destes acessos para fazer TEF – Trasferencia Eletronica de Fundos.

VPN EXTRANET

Devido a complexidade de soluções proprietárias, muitas corporações não estendem a conectividade a seus parceiros. Com VPN Extranet é possível fazer isso usando a mesma arquitetura e protocolos utilizados na implementação de VPNs Intranet e VPNs de acesso remoto. A diferença básica é que a permissão de acesso aos usuários Extranet é obtida uma vez conectados à rede de seus parceiros.

URLs para informações complementares:

http://www.cisco.com/univercd/cc/td/doc/product/rtrmgmt/vpnsc/mpls/1_1/api_doc/appgloss.htm

http://www.cisco.com/univercd/cc/td/doc/product/rtrmgmt/vpnsc/mpls/1_1/user_ref/vpncons.htm

http://www.cisco.com/warp/public/cc/sol/mkt/ent/vpne/prodlit/cpvpn_rg.htm

http://www.cisco.com/warp/public/779/largeent/issues/vpn/index.html

OPERADORA DE TELECOMUNICAÇÕES

Na figura acima, cada usuário de VPN tem a visão de sua VPN como se fosse uma rede privada comunicando seus sites, embora seu tráfego esteja atravessando a infra-estrutura de uma rede pública e esteja compartilhando esta infra-estrutura com outros usuários.

O provedor do serviço tem uma visão mais abrangente e diferente da visão de cada usuário. Na figura temos 2 usuários, cada uma com sua VPN, embora cada usuário possa ter mais de uma VPN. Na borda da rede do provedor do serviço estão os roteadores de borda do provedor (Provider Edge Routers – PEs). Dentro da rede do provedor existem outros roteadores quando necessários (normalmente chamados P routers) que se comunicam entre si e com os PEs via Border Gateway Protocol-Multiprotocol (MP-BGP). Neste modelo o provedor de serviço só precisa fornecer os enlaces entre os PEs e os CEs (Customer Edge Routers).

Os PEs mantêm tabelas de roteamento separadas chamadas VPN Routing and Forwarding Tables (VRFs). As VRFs contêm somente as rotas para os sites de VPN diretamente conectados.

Os benefícios de uma VPN baseada em MPLS são os seguintes:

- Uma plataforma para ofertar serviços de valor adicionado em IP rapidamente, inclusive Intranets, Extranets, voz, multimídia e comércio na rede

- Privacidade e Segurança igual a uma VPN de camada 2, restringindo a distribuição das rotas das VPNs somente para os roteadores que são membros da VPN e usando MPLS para encaminhamento

- Integração suave com Intranets do usuário

- Escalabilidade crescente com milhares de sites por VPN e centenas de milhares de VPNs por provedor de serviço

- Suporte a múltiplas IP CoS (Class of Service) dentro de uma VPN, bem como prioridades entre VPNs

- Fácil gerenciamento da comunidade de VPN e rápida oferta de novas VPNs

- Conectividade plena e escalável para Intranets e Extranets estendidas que englobam múltiplos negócios

URL para informações complementares:

http://www.cisco.com/univercd/cc/td/doc/product/rtrmgmt/vpnsc/mpls/1_1/user_gd/vpn_ug1.htm